Das Dark Web ähnelt dem regulären World Wide Web, das wir alle kennen, bietet aber deutlich mehr Privatsphäre.

Das Dark Web hat den Ruf, ein Ort zu sein, an dem man Drogenhändler und Auftragskiller finden und kontaktieren kann. Das stimmt zwar, aber das Dark Web bietet auch einen willkommenen Zufluchtsort vor übermäßiger staatlicher Überwachung und dem allgegenwärtigen Unternehmenskapitalismus, der jeden deiner Schritte im Internet verfolgt.

Das Dark Web wird nicht deshalb „dunkel“ genannt, weil es von Natur aus schlecht ist; es wird so genannt, weil es Privatsphäre bietet (die sowohl zum Guten als auch zum Schlechten genutzt werden kann).

Die zusätzliche Privatsphäre des Dark Webs wird zweifellos von Kriminellen missbraucht, um Menschen zu betrügen, Drogen zu verkaufen, illegale Inhalte zu hosten und mehr. Der hochkarätige Aufstieg und Fall des Silk Road Marktplatzes(new window) für illegale Drogen ist das bekannteste Beispiel dafür.

Trotz sensationeller Medienberichte(new window) haben viele hoch angesehene Websites eine Präsenz im Dark Web, einschließlich The New York Times(new window), The Guardian(new window) und sogar Facebook(new window). Tatsächlich bietet Proton eine Onion-Version unserer Website im Dark Web an, damit Menschen in einigen der repressivsten Teile der Welt auf unsere Dienste zugreifen können.

Wir erklären, was das Dark Web ist, wie du darauf zugreifen kannst und welche nützlichen Seiten du dort finden könntest.

- Was ist das Dark Web?

- Tor Onion Services

- I2P

- Freenet

- Wie man auf das Dark Web zugreift

- Was gibt es im Dark Web?

Was ist das Dark Web?

Das Internet kann in drei Teile unterteilt werden:

1. Das Clear Web

Auch bekannt als „Oberflächenweb“, ist das Clear Web das World Wide Web(new window), das wir alle kennen. Es ist eine Sammlung von Websites, die über Hyperlinks miteinander verbunden sind und leicht mit Suchmaschinen wie Google durchsucht werden können.

Erfahre mehr über Suchmaschinen, die deine Privatsphäre respektieren

Allerdings macht das Clear Web nur einen kleinen Bruchteil aller Inhalte im World Wide Web aus.

2. Das Deep Web

Das Deep Web, auch bekannt als „unsichtbares Web“, wird oft fälschlicherweise mit dem Dark Web gleichgesetzt. In Wirklichkeit ist das Deep Web jeglicher Internetinhalt, der nicht von Suchmaschinen indiziert wird, und der größte Teil davon ist harmloser Inhalt, wie Finanzdatenbanken, Webarchive und jede Seite, die passwortgeschützt ist (wie deine medizinischen Unterlagen oder Bankkontoseiten).

Ein oft zitiertes Paper der Universität von Michigan(new window) besagt, dass „öffentliche Informationen im Deep Web derzeit 400 bis 550 Mal größer sind als das gemeinhin definierte World Wide Web“. Allerdings wurde dieses Paper im Jahr 2001 veröffentlicht, was bedeutet, dass diese Zahlen heute mit Vorsicht zu genießen sind. Der Punkt bleibt jedoch bestehen — das Deep Web ist um ein Vielfaches größer als das Clear Web.

3. Das Dark Web

Das Dark Web, auch als „verborgenes Web“ bezeichnet, ist ein kleiner Teil des Deep Web. Es besteht aus Webseiten und anderen Online-Ressourcen, die nur mit spezieller Software, Konfigurationen oder Berechtigungen zugänglich sind.

Tor Onion Services(new window) sind bei weitem das bekannteste und beliebteste Dark Web. Es gibt jedoch auch andere Dark Webs. Die bekanntesten sind I2P(new window) und Freenet(new window), aber es gibt auch zahlreiche kleinere Dark Webs, wie GNUnet(new window), ZeroNet(new window) und dn42(new window).

Wie man das Dark Web betritt

Um das Dark Web zu betreten, benötigst du spezielle Werkzeuge, die je nach gewünschtem Dark Web variieren können.

Tor Onion Services

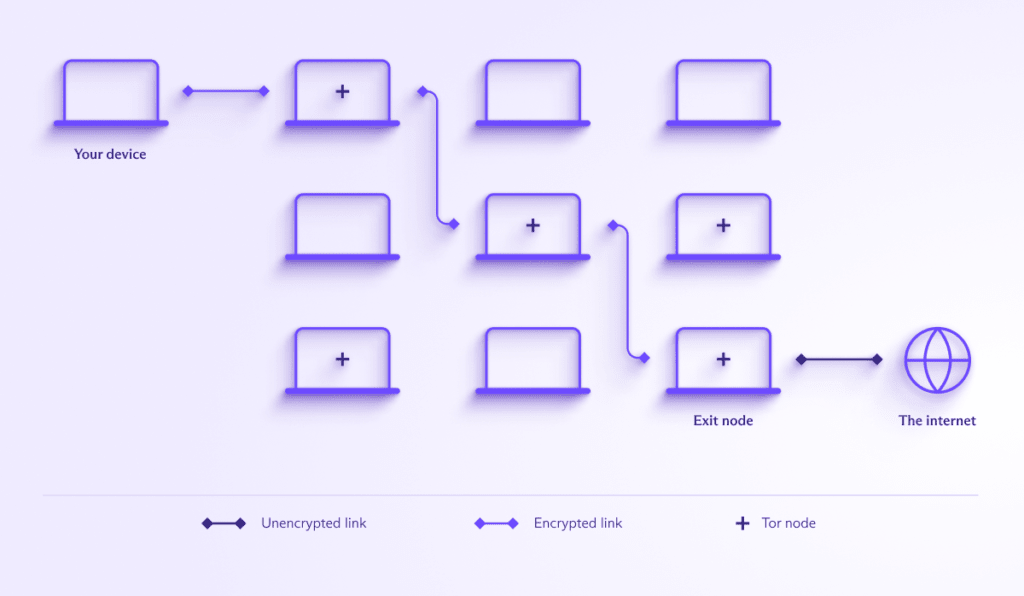

Tor ist ein speziell entwickeltes Werkzeug, um ein hohes Maß an wahrer Anonymität beim Surfen im Clear Web zu bieten. Wenn du dich über das Tor-Netzwerk mit dem Internet verbindest, wird deine Verbindung über mindestens drei zufällige Knoten geleitet, wobei deine Daten jedes Mal neu verschlüsselt werden, wenn sie einen Knoten passieren.

Der „Eingangsknoten“ kann deine echte IP-Adresse sehen, hat jedoch keinen Zugriff auf den Inhalt deiner Daten oder darauf, was du im Internet machst, während der „Ausgangsknoten“ deine Daten entschlüsselt und verschlüsselt (und sie daher sehen kann) und sehen kann, welche Webseiten du besuchst. Aber er hat keine Ahnung, was deine echte IP-Adresse ist.

Obwohl es wahrscheinlich der beste Weg ist, wahre Anonymität im regulären Internet zu erreichen, hat dieses System einen großen Schwachpunkt — den Ausgangsknoten. Obwohl er deine echte IP-Adresse nicht kennen kann, kann er deine unverschlüsselten Daten sehen, was deine wahre Identität offenbaren könnte (obwohl HTTPS dich immer noch schützt).

Es bringt auch einige Schwachstellen mit sich. Wenn ein mächtiger Gegner in der Lage wäre, eine sehr große Anzahl von Tor-Knoten(new window) zu übernehmen, könnte er dich möglicherweise deanonymisieren, indem er einen Timing-Angriff durchführt (Abgleich deiner Verbindungszeit zum Tor-Netzwerk mit bekannter Aktivität von einem kompromittierten Tor-Ausgangsknoten).

Ein weiteres Problem ist, dass Tor die IP-Adressen aller öffentlichen Tor-Ausgangsknoten öffentlich macht(new window), was es Regierungen sehr leicht macht, sie zu blockieren.

Tor Onion Services wurde entwickelt, um das Problem des Ausgangsknotens zu überwinden, indem der Ausgangsknoten entfernt wurde. Onion Services sind Webseiten, die innerhalb des Tor-Netzwerks existieren und nur vom Tor-Netzwerk aus zugänglich sind. Da diese Webseiten selbst Tor-Knoten sind, ist die Verwendung eines Ausgangsknotens, der blockiert oder überwacht werden könnte, nicht notwendig.

I2P

I2P(new window) ist darauf ausgelegt, das Zwiebelrouting-System von Tor mit seinem Knoblauch-Routing(new window) (ein etwas scherzhaft gemeinter Name) zu verbessern. Ein wesentlicher Unterschied zwischen Tor und I2P besteht darin, dass I2P seine Datenpakete zu „Zehen“ bündelt, bevor es sie als Nachrichten durch sein Netzwerk sendet, anstatt sie einzeln zu senden, wie es Tor tut.

Normalerweise enthält jede Nachricht eine Zehe, manchmal jedoch zwei. Das macht es Angreifern schwerer, dich mit Timing-Angriffen zu deanonymisieren.

Ein weiterer wichtiger Unterschied ist, dass Verbindungen nicht unidirektional sind. Also nutzen (anders als bei Tor) ausgehender und eingehender Verkehr unterschiedliche Wege, was es viel schwieriger macht, eine Verbindung zu einem Nutzer zurückzuverfolgen.

Auf rein technischer Ebene bietet I2P einige echte Sicherheits- und Privatsphärevorteile gegenüber Tor. Das Interesse an I2P ist jedoch in den letzten Jahren stark zurückgegangen (was wiederum die Sicherheit von I2P beeinträchtigt), sodass viele I2P „Eepsites“ und Foren mittlerweile verlassen sind.

Freenet (kürzlich umbenannt in Hyphanet)

Streng genommen ist Freenet ein vollständig verteiltes, Peer-to-Peer anonymes Veröffentlichungsnetzwerk, das sichere Datenspeicherung bietet. Wenn du dem Freenet-Netzwerk beitrittst, stimmst du zu, einen Prozentsatz deines lokalen Speicherplatzes zu teilen. Dieser Speicherplatz ist sicher verschlüsselt und andere Freenet-Mitglieder laden Teile von Dateien herunter, die darauf gespeichert sind (ähnlich wie bei BitTorrent(new window)).

Darüber hinaus haben Freiwillige auf dieser Grundlage von Datei-Hosting Anwendungen entwickelt, die Websites, Message Boards und mehr ermöglichen. Eine Einschränkung dieses Systems ist, dass Websites nicht dynamisch sein können (deshalb sind sie immer einfache statische HTML-Seiten).

Ein Vorteil ist, dass Webseiten (und andere Daten) lange verfügbar sein können, nachdem der ursprüngliche Host verschwunden ist. Wenn jedoch niemand lange Zeit auf Daten zugreift, können sie verschwinden (das funktioniert ähnlich wie bei BitTorrent, wo Dateien, die nicht aktiv gesät werden, mit der Zeit aus dem Index entfernt werden).

Freenet bündelt Pakete und leitet sie durch eine wechselnde Anzahl von Knoten, um Timing-Angriffe zu verwirren.

Das Netzwerk kann in zwei „Modi“ genutzt werden — opennet und darknet. Bei opennet verbindest du dich mit zufälligen Peers. Bei darknet verbindest du dich nur mit vertrauenswürdigen Freunden, mit denen du zuvor öffentliche Schlüssel und Knotenreferenzen ausgetauscht hast. Es sind diese Darknets, die Freenet einzigartig sicher machen, da sie den externen Zugriff auf Daten, die innerhalb einer Darknet-Gruppe geteilt werden, komplett blockieren.

Aufgrund ihrer geschlossenen Natur ist es auch unmöglich zu wissen, wie viele Menschen tatsächlich Freenet nutzen.

Wie man das Dark Web betritt

Jedes Dark Web ist gegenseitig exklusiv und erfordert seine eigenen Werkzeuge, um darauf zuzugreifen. Du kannst beispielsweise den Tor-Browser nicht nutzen, um auf I2P-Eepsites zuzugreifen. Da Tor Onion Services bei Weitem das beliebteste (und daher allgemein nützlichste) Dark Web ist, konzentrieren wir uns hier darauf.

Der übliche (und offiziellste) Weg, um auf Tor Onion Services zuzugreifen, ist die Verwendung von Tor Browser für Windows, macOS, Linux und Android(new window). Das ist eine verstärkte Version von Firefox, die standardmäßig automatisch alle deine Verbindungen durch das Tor-Netzwerk leitet. Wenn du ein iPhone oder iPad hast, kannst du den Onion Browser(new window) installieren, der zwar inoffiziell ist, aber vom Tor-Projekt empfohlen wird(new window).

Für noch mehr Sicherheit kannst du TAILS(new window) verwenden. Das ist eine Live-Linux-Distribution, die du direkt von einem USB-Stick bootest, sodass sie keine Spuren auf dem Host-Computer hinterlässt. TAILS leitet alle Verbindungen (nicht nur die vom Browser) durch das Tor-Netzwerk.

Sobald du eine Tor-Verbindung hergestellt hast, kannst du auf Darknet-Seiten mit der speziellen .onion-Domain zugreifen. Diese sind wie normale Websites, nutzen aber den speziellen .onion-Domainnamen.

Proton VPN und Tor

Mit Proton VPN kannst du deine Verbindung durch unsere VPN-Server zum Tor-Netzwerk leiten(new window). Dazu verbindest du dich einfach mit einem unserer speziellen Tor-Server, die du am Zwiebel-Symbol erkennen kannst.

Wir bieten diese Funktion hauptsächlich als bequeme Möglichkeit an, um mit deinem regulären Browser auf Onion-Seiten zuzugreifen, und sie bietet einige Sicherheitsvorteile gegenüber der Nutzung des Tor-Browsers. Wenn dir Sicherheit wichtig ist, empfehlen wir dir dringend, die offiziellen Ratschläge des Tor-Projekts zur gemeinsamen Nutzung von Tor und VPNs zu lesen(new window).

Was gibt es im Darknet?

Die illegalen Nutzungen des Darknets sind gut dokumentiert: Auftragsmorde, E-Commerce-Seiten zum Kauf von Waffen und Drogen und so weiter (viele davon sind sowieso nur Betrug).

Es gibt jedoch viele legitime Gründe, das Darknet zu nutzen. Du kannst ProPublica(new window) oder The New York Times(new window) lesen, deine E-Mails bei Proton Mail überprüfen oder deine Facebook-Seite durchstöbern(new window). All diese etablierten Websites bieten Zugang zum Darknet aufgrund der Vorteile in Bezug auf Privatsphäre und Informationsfreiheit an.

Entdecke unsere Auswahl der besten Onion-Seiten im Darknet(new window)

Einer der größten Vorteile des Darknets ist, dass es schwer zu blockieren ist. Gängige Zensurmaßnahmen, die auf der Sperrung von Website-IP-Adressen durch Internetdienstanbieter basieren, sind gegen das Darknet nicht wirksam. (Deshalb haben einige autoritäre Regierungen versucht, Tor selbst zu blockieren(new window).)

Aus ähnlichen Gründen ist das Darknet widerstandsfähiger gegenüber Überwachung. Whistleblower, Journalisten und andere Fachleute, die Gefahr laufen, gezielt überwacht zu werden, nutzen das Darknet, um sensible Informationen auszutauschen. Whistleblower Edward Snowden hat beispielsweise TAILS genutzt(new window), um der NSA immer einen Schritt voraus zu sein.

Viele Organisationen, einschließlich Human Rights Watch(new window) und der Electronic Frontier Foundation(new window), unterstützen ebenfalls die Nutzung und den Zugang zum Darknet.

Ein großer Nachteil aller Darknets ist, dass sie sehr langsam sind. Bei Tor wird deine Verbindung beispielsweise über mindestens drei zufällige Standorte weltweit geleitet (von denen jeder sehr schlechten Internetzugang haben könnte), was deine Verbindung notwendigerweise verlangsamt.

Für den alltäglichen Gebrauch bietet ein VPN ein hohes Maß an Privatsphäre und beeinflusst dein Interneterlebnis nur minimal. Aber wenn du es brauchst, kann das Darknet von entscheidender Bedeutung sein: Als die Türkei vorübergehend Proton Mail für einige Nutzer blockierte(new window), war unsere Onion-Seite eine der wenigen Möglichkeiten, wie Menschen auf ihre E-Mails zugreifen konnten.

Ja. Schlimme Dinge passieren im Darknet, aber es ist auch ein wichtiges Datenschutzwerkzeug. Während Regierungen an der Schwächung der Verschlüsselung(new window) durch Hintertüren arbeiten und Konzerne immer größeren Zugang zu allem bekommen, was wir tun, müssen Datenschutz- und Sicherheitstechnologien wie die, die zur Erstellung von Darknets verwendet werden, energisch verteidigt werden. Und das beginnt damit, sie über die sensationsheischenden Schlagzeilen hinaus zu verstehen.