Vous avez peut-être entendu parler des ordinateurs quantiques, un type futuriste d’ordinateur capable d’effectuer certaines opérations bien plus rapidement que les machines actuelles. Vous avez également pu entendre que les ordinateurs quantiques allaient bientôt briser le chiffrement et exposer les données de tout le monde.

En réalité, les ordinateurs quantiques sont déjà là, mais ils sont encore assez basiques. La technologie informatique quantique est encore à des années, voire des décennies, de pouvoir briser les normes de chiffrement actuelles, et ses applications futures sont hypothétiques. Pour l’instant, vos données sont en sécurité.

Cependant, nous prenons la menace potentielle au sérieux. Proton n’est pas uniquement affecté par ce défi, mais nous sommes particulièrement bien préparés pour y faire face. Nous avons une décennie d’expérience dans le développement et la maintenance d’une cryptographie open source innovante(nouvelle fenêtre). Nos services chiffrés protègent les données de plus de 100 millions de comptes, avec Proton Mail en tant que plus grand fournisseur de messagerie électronique chiffrée de bout en bout au monde. De nombreux autres services sont construits sur les bibliothèques cryptographiques que nous écrivons et maintenons. Comme la sécurité de nos utilisateurs et de leurs données est notre priorité absolue, nous sommes toujours en alerte face aux nouvelles menaces. Les ordinateurs quantiques en font partie.

Pour nous assurer d’être prêts, Proton est à la pointe de la normalisation des algorithmes de chiffrement sûrs face aux quantiques dans OpenPGP, le standard ouvert de chiffrement qui est disponible pour quiconque via les bibliothèques libres et open source que Proton maintient, telles que OpenPGP.js et Gopenpgp.

La normalisation est importante pour deux raisons. La première est que Proton reste engagé envers le web ouvert. L’e-mail est l’une des normes ouvertes les plus réussies qui aient jamais existé, et une partie essentielle de ce succès est l’interopérabilité. Les normes ouvertes garantissent que nos utilisateurs peuvent communiquer en privé avec toute personne prenant en charge OpenPGP, et nous préserverons cette interopérabilité dans le monde post-quantique.

La deuxième raison est la sécurité. La nouvelle cryptographie est intrinsèquement risquée, simplement parce qu’elle n’a pas encore été éprouvée sur le terrain. Même lorsque les mathématiques sous-jacentes fonctionnent parfaitement, les erreurs dans la mise en œuvre peuvent grandement affecter la sécurité. Des millions d’utilisateurs font confiance à Proton chaque jour pour leurs communications et leurs données, dans certains cas avec leur vie, et cela est quelque chose qui n’est jamais loin de nos pensées.

Depuis les deux dernières années, nous travaillons aux côtés de cryptographes de l’Office Fédéral Allemand de la Sécurité de l’Information (BSI) et d’autres développeurs pour créer une extension d’algorithme de clé publique post-quantique pour la norme OpenPGP (vous pouvez lire le projet de norme proposé ici(nouvelle fenêtre)). Les détails sont assez techniques, donc cet article expliquera comment fonctionne l’extension en termes simples. Mais d’abord, il est important de comprendre comment fonctionnent les ordinateurs quantiques et pourquoi ils pourraient affecter la manière dont les données sont actuellement chiffrées sur internet.

Que sont les ordinateurs quantiques ?

L’état des ordinateurs quantiques

Comment Proton protège vos données contre les ordinateurs quantiques

Que sont les ordinateurs quantiques ?

Contrairement aux ordinateurs classiques, qui fonctionnent avec des bits, les ordinateurs quantiques fonctionnent avec des qubits. Les bits ne peuvent avoir qu’une valeur, soit 0 soit 1. Mais grâce aux propriétés des particules quantiques, les qubits peuvent avoir une superposition de plusieurs valeurs. (Si cela vous intéresse, la société IonQ a une visualisation approfondie de comment fonctionnent leurs ordinateurs quantiques(nouvelle fenêtre)).

Les algorithmes exécutés sur des ordinateurs quantiques peuvent tirer parti des qubits pour résoudre certains types de problèmes plus rapidement que les ordinateurs classiques. L’un de ces problèmes est d’une sorte pertinente pour le fonctionnement des algorithmes de chiffrement, et vous pouvez l’essayer par vous-même :

Étant donné 13 fois 17, il est relativement facile de calculer le produit (221). Vous pourriez le faire manuellement sur un morceau de papier. Cependant, étant donné un produit (par exemple, 133), il est plus difficile de trouver ses facteurs (7 et 19). Cette deuxième opération nécessite des essais et des erreurs jusqu’à trouver les entiers qui se multiplient pour obtenir le produit désiré. Cet exemple utilise des nombres très petits. La difficulté augmente considérablement lorsque vous travaillez avec des nombres de 600 chiffres qui protègent vos données.

Cependant, sur un ordinateur quantique, ce problème peut être résolu plus efficacement par l’algorithme de Shor(nouvelle fenêtre). Il accélère la solution en éliminant la phase d’essais et d’erreurs : en utilisant la superposition, il peut essentiellement vérifier plusieurs valeurs à la fois. Si un ordinateur quantique assez grand pour exécuter cet algorithme sur des nombres de 600 chiffres apparaissait, il pourrait être utilisé pour briser la cryptographie largement déployée, comme la cryptographie sur courbes elliptiques et le RSA, tous deux utilisés chez Proton et qui sont également des éléments fondamentaux de la technologie web comme SSL/TLS.

En savoir plus sur la cryptographie sur courbes elliptiques chez Proton(nouvelle fenêtre)

L’état actuel des ordinateurs quantiques

Actuellement, les ordinateurs quantiques ne sont pas encore capables de briser la cryptographie, ni même de résoudre l’exemple simple ci-dessus.

Par exemple, en 2019, IBM a tenté de factoriser le nombre 35 à l’aide de son ordinateur quantique de pointe et a échoué en raison d’une accumulation d’erreurs, ce qui découle du principal défi du développement des ordinateurs quantiques : le bruit. Les qubits doivent être implémentés en utilisant de minuscules particules, telles que des photons ou des ions (et même des protons !), et lors de l’interaction avec ces particules, une erreur expérimentale est introduite.

Les scientifiques travaillent à réduire le bruit, notamment en augmentant le nombre de qubits dans un ordinateur quantique, ce qui rend la mesure moyenne plus fiable et réduit l’erreur expérimentale. Cependant, construire un plus grand ordinateur quantique n’est pas aussi simple que de mettre à l’échelle des ordinateurs classiques.

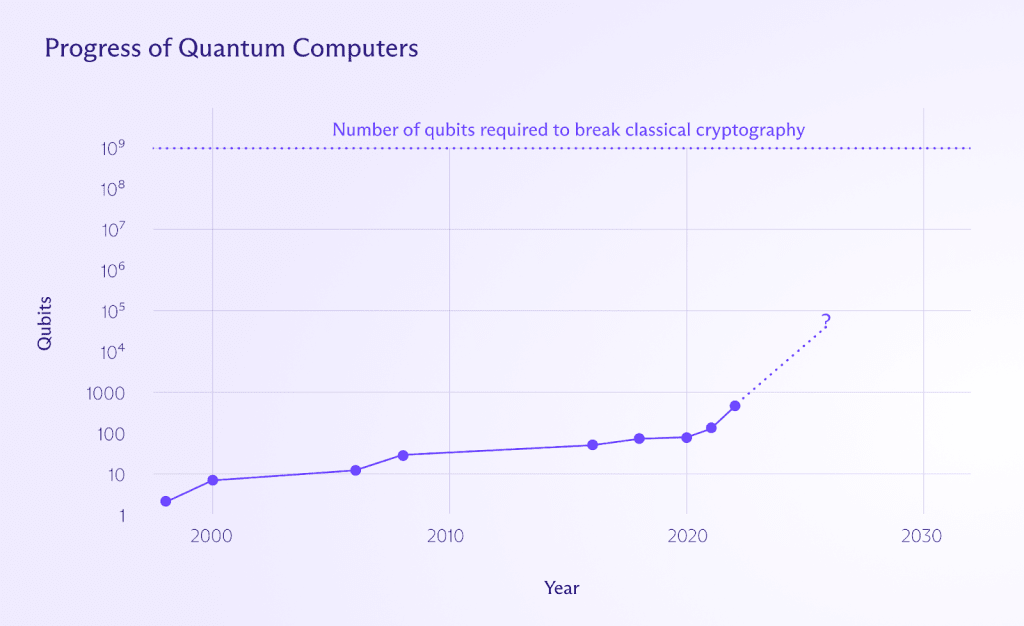

De plus, le nombre de qubits requis pour briser la cryptographie classique telle qu’elle est déployée aujourd’hui est de plusieurs ordres de grandeur supérieur à ce qu’il est actuellement possible d’atteindre. Pour briser la cryptographie actuellement déployée, les scientifiques estiment qu’un ordinateur quantique nécessiterait au moins 1 milliard de qubits. Mais les ordinateurs quantiques d’aujourd’hui n’en ont que quelques centaines.

Ainsi, même s’il est impossible de prédire l’avenir avec certitude, nous sommes probablement encore à plusieurs années d’un ordinateur quantique capable de briser le chiffrement.

Mais cela ne signifie pas que nous devrions attendre que ce jour arrive pour commencer à nous préparer. Nous devons développer aujourd’hui une cryptographie qui puisse leur résister. Et Proton a déjà une longueur d’avance.

Comment Proton protège vos données contre les ordinateurs quantiques

Chez Proton, nous utilisons une norme appelée OpenPGP(nouvelle fenêtre) pour sécuriser vos e-mails avec un chiffrement de bout en bout. OpenPGP est la norme de chiffrement d’e-mails la plus utilisée car elle a été éprouvée et est sûre. Mais elle nécessitera une mise à jour pour l’ère post-quantique.

Dans l’extension OpenPGP du projet de norme proposé(nouvelle fenêtre) sur lequel nous travaillons depuis 2021, nous définissons comment les messages chiffrés post-quantiques doivent être codés de manière interopérable. Cela signifie que nous pourrons protéger tous les messages, pas seulement entre les comptes Proton, mais aussi avec d’autres fournisseurs et utilisateurs d’OpenPGP.

La cryptographie post-quantique n’a pas encore bénéficié du niveau d’analyse et d’examen public dont a joui la cryptographie classique. Pour cette raison, nous utiliserons la cryptographie post-quantique en combinaison avec la cryptographie classique. Le composant post-quantique utilisera des algorithmes basés sur les réseaux, car ils offrent une bonne sécurité et performance. Pour les signatures numériques, nous avons choisi CRYSTALS-Dilithium en combinaison avec Ed25519. Pour le chiffrement, nous avons opté pour CRYSTALS-Kyber en combinaison avec X25519. Utiliser une combinaison d’algorithmes classiques et post-quantiques offre le meilleur des deux mondes : vos données seront en sécurité à moins que l’attaquant ne brise à la fois la cryptographie classique et quantique.

Nous déploierons cela bien avant que les ordinateurs quantiques ne deviennent une menace, assurant une transition en douceur pour la communauté Proton et tous les autres utilisateurs d’OpenPGP.

Nous travaillons également à la standardisation de l’utilisation de clés symétriques pour chiffrer les messages OpenPGP dans un projet de norme proposé pour les clés symétriques persistantes(nouvelle fenêtre).

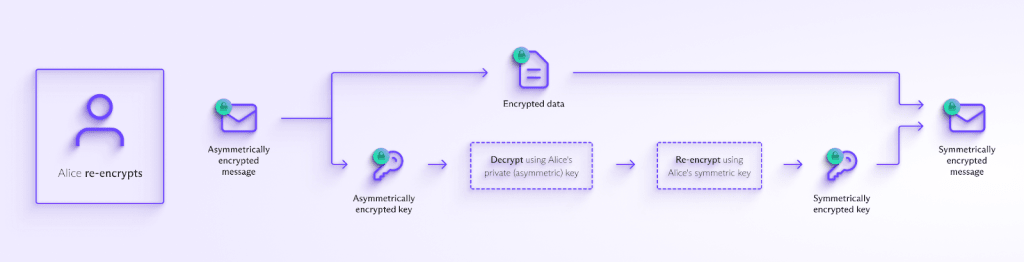

Alice rechiffre les messages qu’elle a reçus dans le passé pour s’assurer qu’ils sont à l’abri des ordinateurs quantiques.

Lors de l’envoi d’un message, il est nécessaire de le chiffrer en utilisant la cryptographie asymétrique (à clé publique), à moins que l’expéditeur et le destinataire n’aient une clé ou un mot de passe partagé (comme dans le cas des e-mails protégés par mot de passe(nouvelle fenêtre)). Cependant, une fois le message reçu, il peut être rechiffré de manière symétrique, en utilisant une clé dérivée du mot de passe du destinataire.

En plus d’être plus rapide et plus sûr, cela vous permettra également de supprimer les clés obsolètes qui ne sont plus utilisées, sans perdre l’accès à vos messages.

Pour conclure

Nous ne savons pas encore quand, ni même si, des ordinateurs quantiques suffisamment puissants pour briser la cryptographie classique apparaîtront. Mais si c’est le cas, les e-mails chiffrés Proton Mail seront en sécurité grâce à la cryptographie post-quantique, tout comme les autres services Proton qui s’appuient sur les mêmes principes et technologies.

Nous ne standardisons pas l’utilisation de ces nouveaux algorithmes seuls. Chez Proton, la transparence et la révision par les pairs sont des valeurs fondamentales. C’est pourquoi nous collaborons avec la communauté et publions nos propositions de brouillon pour que quiconque puisse les analyser et les tester de manière intensive dans des applications diverses. Si vous souhaitez soutenir cela, vous pouvez trouver le projet de norme actuel ici(nouvelle fenêtre).