Ein Cyberangriff auf die nationale öffentliche Arbeitsvermittlung France Travail hat die persönlichen Daten von bis zu 43 Millionen Menschen(neues Fenster) offengelegt.

Der jüngste Vorfall ist der zweite große Cyberangriff in Frankreich im letzten Monat und wirft Bedenken hinsichtlich der Bedrohung von phishing – eine gängige Betrugsmasche, mit der Hacker versuchen, Menschen dazu zu bringen, sensible Daten preiszugeben oder Malware herunterzuladen, die zu Identitätsdiebstahl, Kreditkartenbetrug oder anderer Cyberkriminalität führen kann.

In diesem Artikel werden wir untersuchen, was du über den Angriff auf France Travail wissen musst und wie du dich und deine privaten Daten vor möglichen Phishing-Betrügereien schützen kannst.

- Was du über den Angriff auf France Travail wissen solltest

- Wie können deine Daten nach einem Angriff verwendet werden?

- Wie du dich schützen kannst

- Bleib privat mit Proton

Was du über den Angriff auf France Travail wissen solltest

Wann es passiert ist: Am 13. März gab France Travail bekannt(neues Fenster), dass es Opfer eines Cyberangriffs geworden ist, der sich zwischen dem 6. Februar und dem 5. März abgespielt hat.

Wie viele Menschen betroffen waren: Die Nationale Kommission für Informatik und Freiheiten (CNIL) schätzte, dass der Angriff zum Diebstahl persönlicher Daten von fast 43 Millionen Bürgern führte. Passwörter und Bankdaten wurden laut CNIL nicht gestohlen, aber andere sensible Informationen über Arbeitssuchende wurden kompromittiert.

Welche Daten offengelegt wurden: Vor- und Nachnamen, Sozialversicherungsnummern, Geburtsdaten, E-Mail-Adressen, Postanschriften, Telefonnummern.

So erfährst du, ob du betroffen bist: Du könntest vom Cyberangriff auf France Travail betroffen sein, wenn du derzeit als Arbeitssuchender bei France Travail registriert bist, in den letzten 20 Jahren registriert wurdest oder eine Bewerberseite auf ihrer website hast.

Kontext: Der jüngste Angriff auf France Travail kam einige Wochen nach einem Cyberangriff, der drittanbieter Bezahldienste für Krankenkassen in Frankreich ins Visier nahm. Hacker haben sehr ähnliche Daten in einem Vorfall erlangt, der bis zu 33 Millionen Menschen betroffen hat.

Wie können deine Daten nach einem Angriff verwendet werden?

Jedes Stück persönlicher Informationen hat einen Nutzen im Werkzeugkasten eines Hackers, der Cyberkriminalität begehen möchte. Der erste Schritt zur Verteidigung gegen solche Angriffe besteht darin, zu verstehen, wie deine eigenen Daten gegen dich verwendet werden können.

- E-Mail-Adresse: Eine offengelegte E-Mail-Adresse reicht aus, um deinen Posteingang mit Spam zu füllen. Die meisten dieser unerwünschten Nachrichten sind harmlos und verlangen lediglich, dass du deinen Posteingang leerst. Aber einige Spams sind gefährlicher, da Angreifer sie in Phishing-Betrügereien verwenden, um bösartige Links einzubetten, die von vertrauenswürdigen Quellen zu stammen scheinen.

- Name und Telefonnummer: In den Händen eines Hackers können dein Name und deine Telefonnummer zusammengeführt zu betrügerischen Nachrichten und Anrufen führen. Du könntest beispielsweise einen Anruf oder eine Nachricht von jemandem erhalten, der vorgibt, ein Mitarbeiter von France Travail zu sein, und dir mitteilt, dass es ein Problem mit deinen Bankdaten gibt, das deine Arbeitslosengeldansprüche aufhält. Durch Klicken auf einen Link oder Herunterladen eines Dokuments kannst du unwissentlich Malware herunterladen.

- Postanschrift: Eine offengelegte Postanschrift könnte eine Rolle in einem elaborierteren Betrug spielen, bei dem ein Betrüger dich anruft oder mailt und ein betrügerisches Stück Post erwähnt, das sie tatsächlich in deinen Briefkasten gesendet haben.

- Sozialversicherungsnummer und Geburtsdatum: Dies sind Schlüssel, die einem Hacker genug Glaubwürdigkeit geben können, um Zugang zu deinen Konten zu erhalten.

Wie du dich schützen kannst

Wenn du Opfer eines Datenlecks geworden bist, nicht in Panik geraten. Die richtige Einstellung zu haben und ein paar einfache Tipps zu befolgen, kann helfen, das Risiko von weiterem Schaden zu reduzieren.

Überprüfe verdächtige Absender

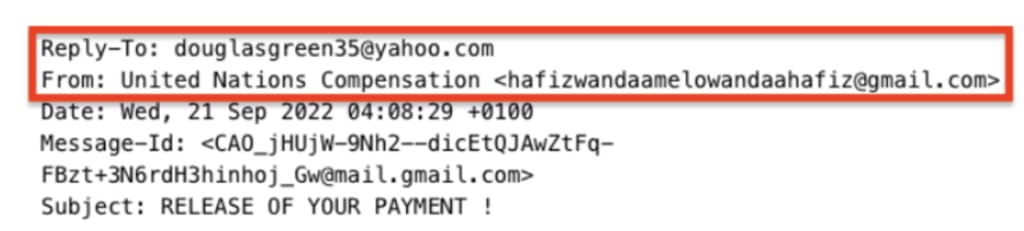

Wenn du eine E-Mail erhältst, ist der Name des Absenders, der im “Von”-Feld erscheint, nicht immer eine Information, der du trauen kannst. Im folgenden Beispiel ist die E-Mail-Adresse des Absenders verdächtig.

Die wirre Gmail-Adresse ist ein Warnsignal, dass die Absicht hinter dieser E-Mail bösartig sein könnte, mit dem Ziel, deine Daten oder dein Geld zu stehlen.

Links bestätigen

Wenn du die Möglichkeit hast, auf einen Link in einer E-Mail zu klicken, ist die URL normalerweise hinter einem Button oder einem Satz versteckt, der zu einer Webseite verlinkt.

Wenn du jedoch einen Computer verwendest, kannst du mit dem Mauszeiger über den Link fahren, ohne darauf zu klicken, um die URL zu überprüfen. Du kannst auch mit der rechten Maustaste auf den Link klicken und “Linkadresse kopieren” auswählen, um sie an einer anderen Stelle einzufügen.

Beispielsweise könnte sich die URL in der E-Mail, die du bezüglich eines dringenden Lieferproblems erhalten hast, auf www.post.fr/probleme/livraison anstatt der offiziellen URL www.laposte.fr/outil/ beziehen, die zum Nachverfolgen von Sendungen verwendet wird. Das ist ein weiteres Warnsignal, dass jemand dich in einem Betrug anvisiert.

Proton Mail macht das auf dem Web, deinem iPhone und Android-Geräten mit einem integrierten Link-Bestätigungs-Tool noch einfacher, das die vollständige URL von Links anzeigt und dich um Bestätigung bittet, bevor du sie öffnest.

Verwendung von E-Mail-Aliassen

Eine effektive Möglichkeit, sich gegen E-Mail-Angriffe zu verteidigen, besteht darin, die Anzahl der Menschen zu begrenzen, die deine echten E-Mail-Adressen kennen.

Proton Mail hat die hide-my-email-Aliasse eingeführt, um dir zu helfen, deine echte E-Mail-Adresse privat zu halten. Ein hide-my-email-Alias ist einfach eine andere Adresse, die automatisch alle an sie gesendeten E-Mails an dein Hauptpostfach weiterleitet. Du erhältst alle Nachrichten, aber deine echte E-Mail-Adresse und Identität bleiben verborgen.

Wenn du etwas online kaufst und ein Konto erstellen oder eine E-Mail-Adresse angeben musst, um die Bestellung abzuschließen, kannst du stattdessen ein Alias verwenden. Wenn das Alias jemals in einem Datenleck offengelegt wird, kannst du es deaktivieren, während deine echte E-Mail-Adresse geschont wird. Du könntest sogar für jeden Online-Service oder jedes Konto ein anderes Alias verwenden, um genau festzustellen, welche kompromittiert wurden.

Bleib privat mit Proton

Proton begann als ein durch Crowdfunding finanziertes Projekt, geleitet von Wissenschaftlern, die sich am CERN (Europäische Organisation für Kernforschung) trafen und einigten, dass ihre Mission darin bestand, ein besseres Internet zu schaffen, in dem Privatsphäre und Freiheit an erster Stelle stehen und jeder die Kontrolle über sein digitales Leben hat.

Proton verwendet Ende-zu-Ende-Verschlüsselung, um deine E-Mails, Kalender, Dateien, die in der Cloud gespeichert sind, Passwörter und Anmeldedaten sowie deine Internetverbindung(neues Fenster) zu schützen. Unsere Sicherheitsarchitektur ist so ausgelegt, dass deine Daten selbst für uns unsichtbar bleiben, da unser Geschäftsmodell dir mehr Privatsphäre, nicht weniger, bietet.

Durch den Umstieg auf einen E-Mail-Dienst, dem du vertrauen kannst, hilfst du, ein besseres Internet zu schaffen, in dem Privatsphäre der Standard ist.